Sin dal lancio di AirTag sono emerse diverse preoccupazioni sui possibili problemi di stalking. Nonostante Apple abbia introdotto anche ulteriori funzioni di sicurezza in merito, le preoccupazioni non sembrano diminuire.

Una nuova campagna di sensibilizzazione chiede a tutte le aziende che producono tracker Bluetooth di collaborare allo sviluppo di nuove misure di sicurezza e un’università sta conducendo anche uno studio per valutare l’entità del problema.

Apple ha creato due funzionalità anti-stalking in AirTag, in primo luogo, gli utenti di iPhone vengono avvisati se un AirTag sconosciuto si sta muovendo con loro. In secondo luogo, gli AirTag emettono un suono se vengono separati dal loro proprietario per un periodo di tempo significativo. L’azienda ha successivamente creato anche un’app Android che consente di cercare manualmente gli AirTag.

Nonostante tutto ciò, stalker e ladri hanno abusato degli AirTag. Questo ha spinto Apple a rafforzare i sistemi di protezione, aggiungendo un nuovo messaggio deterrente e avvisi più chiari.

Nonostante questo, gli utenti non sembrano essere ancora soddisfatti. Erica Olsen, direttrice del National Network to End Domestic Violence’s Safety Net Project, ha detto che vorrebbe che le aziende che vendono questo tipo di prodotti lavorassero insieme.

Penso che ci saranno delle limitazioni fintanto che le soluzioni rimarranno legate alle singole aziende.

Le aziende potrebbero fornire informazioni reciproche e al pubblico su come vengono sfruttati i tracker Bluetooth. La condivisione dei risultati su come i rispettivi prodotti vengono utilizzati in modo dannoso è fondamentale per creare protezioni della privacy che funzionino ugualmente bene su tutti gli smartphone. Questo garantirebbe che tutte le aziende operino sugli stessi dati durante lo sviluppo di strumenti per prevenire o mitigare gli abusi.

Uno studente universitario ha affrontato uno dei punti deboli di AirTag, ovvero la mancanza di scansione in background sui dispositivi Android.

Alexander Heinrich, ricercatore e Ph.D. studente presso l’Università tecnica tedesca di Darmstadt’s Secure Mobile Networking Lab, è uno dei creatori di un’altra app per il rilevamento di AirTag, chiamata AirGuard. L’app gratuita per Android è stata lanciata a settembre, molto prima che Apple lanciasse il suo Tracker Detect.

AirGuard offre alcune funzionalità che Apple non offre, inclusa la possibilità di eseguire la scansione di AirTag in background senza dover premere un pulsante specifico all’interno dell’app.

L’università sta utilizzando l’app in uno studio per rivelare la portata del tracciamento dannoso di AirTag e dei conseguenti problemi di stalking.

Inoltre, dei ricercatori di sicurezza hanno creato un clone di AirTag di Apple, nel tentativo di dimostrare ad Apple che il dispositivo e le funzionalità di protezione del tracciamento della rete Dov’è possono essere aggirati.

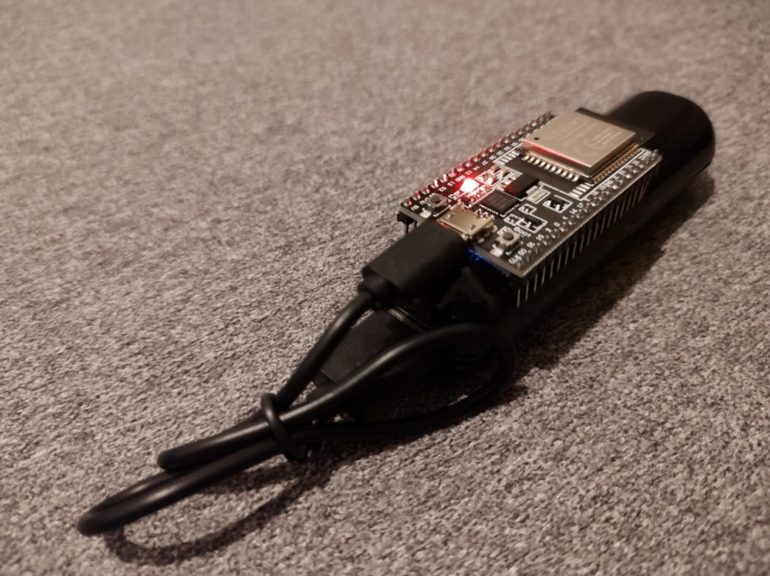

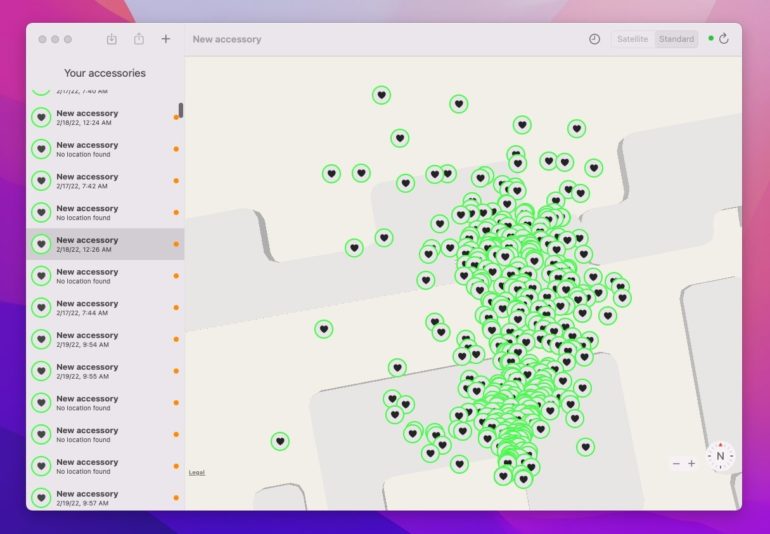

Questo clone di AirTag clonato è stato in grado di tracciare un utente iPhone per oltre cinque giorni, senza attivare alcuna notifica di tracciamento. Il clone è basato su OpenHaystack, un framework per tracciare i dispositivi Bluetooth utilizzando la rete Dov’è. Utilizzando un microcontrollore ESP32 con supporto Bluetooth, un power bank e un cavo, è stato creato un clone di AirTag.

Il ricercatore ha escogitato delle idee per contrastare alcuni elementi su cui Apple si basa per identificare un AirTag. Ad esempio, ogni AirTag ha un numero di serie univoco associato a un ID Apple. Il concetto non si applica qui in quanto il clone non utilizza un numero di serie AirTag, né per l’hardware né per il software, e non è stato associato a un ID Apple.

Riguardo le notifiche a una potenziale vittima di stalking, il ricercatore osserva che Apple sta tradendo la privacy in due modi. Sebbene desideri che gli AirTag siano indistinguibili dagli altri tramite Bluetooth per impedire l’identificazione di un tag specifico, Apple vuole anche essere in grado di identificare in modo specifico gli AirTag, per determinare quelli che viaggiano con l’utente e quelli che sono semplicemente di passaggio.

Nella soluzione di esempio, è stato utilizzato un elenco di oltre 2.000 chiavi pubbliche precaricate, con una trasmissione da parte del clone ogni 30 secondi. Il clone utilizzava un firmware ESP32 personalizzato che ruotava costantemente le chiavi pubbliche, inviandone una periodicamente, con l’elenco ripetuto all’incirca ogni 17 ore. Tuttavia, si ritiene che un algoritmo di derivazione e seeding comune utilizzato sul clone e un’applicazione Mac utilizzata per tracciarlo potrebbero creare un “flusso di chiavi che non viene mai ripetuto”.

Inoltre, l’utilizzo di una funzione di derivazione irreversibile e la sovrascrittura del seed con l’output del round successivo renderebbe impossibile per le forze dell’ordine o Apple ottenere le chiavi pubbliche precedentemente trasmesse del tag, anche nel caso in cui abbiano accesso fisico al clone.

Durante i test, l’app Android Tracker Detect non ha mai rilevato l’AirTag clonato. L’app AirGuard, invece, è stata in grado di tenere traccia del dispositivo clonato, che è apparso più volte a causa della modifica della chiave pubblica.

L’iPhone, invece, non ha mai segnalato la presenza di questo dispositivo di tracciamento.

Secondo il ricercatore il problema principale sta proprio nella rete Dov’è, che attualmente non è limitata ai soli AirTag.

Apple deve tenere conto delle minacce di beacon personalizzati e potenzialmente dannosi che implementano il protocollo Dov’è, o AirTag con hardware modificato. Con un power bank e un microcontroller ESP32, più economico di un AirTag, è possibile costruire un clone perfettamente funzionante.

Il ricercatore spera che la condivisione di questo esperimento produca cambiamenti positivi alla sicurezza e alla privacy dell’ecosistema della rete Dov’è di Apple, in modo da mitigare possibili problemi di stalking causati dall’uso di AirTag.